Les Equipements Réseaux

Objectifs

A l'issue de ce TP vous montrerez que

vous êtes capables

:

- de déterminer avec précision les caractéristiques de la carte

réseau qui équipe votre machine, de réaliser un câble réseau puis

de le mettre en oeuvre pour échanger des informations avec une autre

machine,

- de définir avec précision le rôle d'un hub et d'un switch et de vérifier leur influence concernant la confidentialité des échanges entre les machines du réseau local,

- de mettre en oeuvre des techniques d'analyse de trame dans le

cadre d'une attaque utilisant le protocole arp.

Présentation

Le compte rendu de ce TP sera envoyé en fichier joint (dont le nom comportera aucun espace) par courier électronique en respectant une syntaxe bien déterminée. Vous utiliserez obligatoirement le script fourni en tapant dans une console : /opt/envoiCR.sh

et en se laissant guider par

les fenêtres.

Outils

Le TP se déroulera sous environnement Linux et sous l'interface graphique de votre choix, ainsi que sous Windows XP.Vous disposerez du matériel de

câblage nécessaire à la réalisation d'un cable réseau, et d'outils de

test et d'analyse.

Travail Demandé

1. Le cable et la carte réseau

1.1 Identifier la carte réseau

=> Sous Linux, relevez et commentez les

caractéristiques détaillées de votre carte réseau, à l'aide des

commandes suivantes :/sbin/ifconfig

dmesg

/sbin/lsmod

=> Sous Windows XP, réalisez le même travail en indiquant les outils utilisés.

1.2 Observer et construire un câble réseau

=> Analysez les deux types de câble

réseau disponibles dans le laboratoire, dont vous releverez les

principales caractéristiques (câblage, type et nature du câble,...)=> Vous disposez d'un adaptateur de câbles croisé permettant la réalisation

d'une connexion entre deux machines à l'aide de 2 câbles droits. Relevez et justifiez les liaisons internes de cet adaptateur.

=> A l'aide des outils de câblage, et en suivant les indications disponibles sur ces liens :

http://www.commentcamarche.net/elec/rj45croise.php3

http://www.ac-nice.fr/etabs/geniecivil/RJ45-Cablage.htm http://www.abcelectronique.com/annuaire/connecteurs/ethernet/ethernet_1000base-t.phtml

réalisez un câble droit ou croisé dont la longueur vous sera précisée au cours de ce TP.

1.3 Tester un cable réseau

A l'aide d'une liaison croisée

entre deux machines, vous allez établir une connection réseau et

effectuer des échanges. Ce travail se fera sous Linux puis sous Windows

XP.Sous Linux :

=> déconnectez vous de la machine, puis

=> connectez vous sur le compte local test (mdp = progtr00) en mode graphique

=> démontez les répertoires /opt et /home à l'aide des commandes :

sudo /bin/umount /opt

sudo /bin/umount -l /home

=> connectez vous à une autre machine reliée à la votre à l'aide d'une simple liaison croisée

=> transférez des fichiers à l'aide de la commande ftp

Sous Windows XP :

=> connectez vous sur le compte local test (mdp = progtr00)

=> connectez vous à une autre machine reliée à la votre à l'aide d'une simple liaison croisée

=> visualisez les partages existants.

2. Le Hub

Le câblage du Labo Réseau 1 est constitué de trois segments provenant

d'un switch situé dans le

local serveur, reliés chacun à un hub.

Chaque hub "alimente"

une rangée de machines.Vous travaillerez sous Linux.

2.1 Fonctions d'un hub

=> Indiquez, avec précision, le rôle

d'un hub. Donnez ses principales caractéristiques.2.2 Trois machines sur le même hub

=> Connectez vous sur trois machines

alimentées par le même hub (M1, M2 et M3)=> Effectuez des échanges entre M1 et M2 (ftp vers /tmp)

=> Exécutez sur M3 (machine sur laquelle vous êtes physiquement connectés), la commande

sudo /usr/bin/ethereal

et essayez de relever quelques trames ethernet échangées entre M1 et M2

rem : en cas de problème d'affichage, lancer la commande :

xhost + localhost

2.3 Deux machines sur des segments différents

=> Connectez vous sur deux machines

alimentées par le même hub (M1 et M2), et une troisième machine (M3)

connectée sur un autre hub du Laboratoire Réseau 1=> Effectuez des échanges entre M1 et M2 (ftp vers /tmp)

=> Exécutez sur M3, la commande (machine sur laquelle vous êtes physiquement connectés)

sudo /usr/bin/ethereal

et essayez de relever quelques trames ethernet échangées entre M1 et M2

3. Le Switch

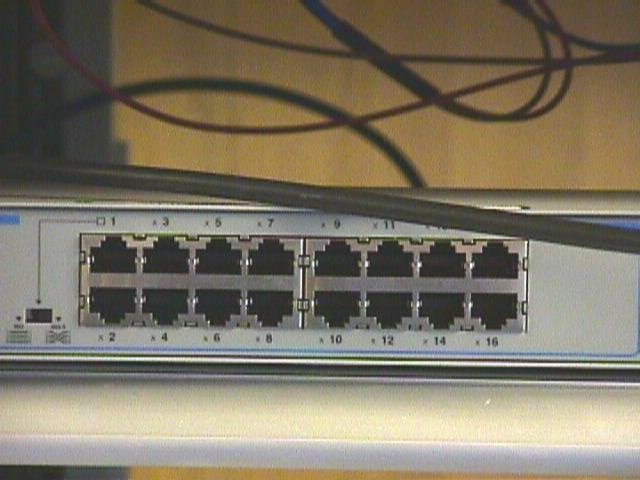

On dispose de deux switchs

AT-8024, configurables par liaison série et serveur web. Vous

travaillerez sous Linux.3.1 Fonctions d'un switch

=> Indiquez, avec précision, le rôle

d'un switch. Donnez ses principales caractéristiques.3.2 Etude de la configuration du switch

=> Connectez vous sur le serveur web

du switch 1 (172.31.25.131) ou

du switch 2 (172.31.25.132) en

utilisant le login/mdp : operator/progtr00.=> Naviguez sur le serveur web, et relevez sans rien modifier, les caractéristiques qui vous paraissent les plus essentielles.

3.3 Câblage et essais du switch

=> Modifiez le cablage du laboratoire, en mettant en cascade un switch derrière le hub le plus proche de votre machine.=> Effectuez des essais identiques à ceux présentés dans les paragraphes 2.2 et 2.3.

4. ARP Poisoning

Dans cette dernière partie, nous allons nous intéresser au protocole arp, et au détournement possible de

son usage dans le cadre d'une attaque.L'attaque est connue sous le nom de "ARP Poisoning", et permet au pirate de rediriger le trafic d'une, ou de plusieurs, machines du réseau vers la sienne. L'opération vise à modifier le cache ARP de, ou des, victimes, en envoyant des paquets ARP Reply associant l'adresse IP de la passerelle (par exemple) à l'adresse MAC du pirate. Tout le trafic Victime --> Passerelle sera envoyé vers l'ordinateur du Pirate. Ce dernier n'aura plus qu'à router ce flux vers la destination demandée, afin que la victime ne s'aperçoive de rien.

Pour cela nous aurons besoin d'un générateur de paquet arp (arp-sk), d'une victime (M1) et d'un attaquant (M2).

4.1 Etude de la victime

=> Analysez le chemin parcouru par un

paquet destiné à la machine passerelle

(172.31.16.1) à l'aide de la commande :/usr/sbin/traceroute

=> Donnez et analysez le cache arp de la victime à l'aide de la commande :

/sbin/arp

4.2 Préparation et attaque

=>

Démarez l'analyseur de trame sur la victime (M1) en le configurant

(filtre de capture) pour n'enregistrer que les trames émises par

l'attaquant (M2) à l'aide de la commande :sudo /usr/bin/ethereal

=> Préparez un tableau récapitulatif des données utiles afin de compléter la commande arp-sk

| Adresse IP | Adresse MAC | |

| M1 | - | - |

| Passerelle | - | - |

| M2 | - | - |

=> Etudiez puis démarez l'attaque à l'aide de la ligne de commande :

/opt/cmd/arp-sk -r -S @MACr -D @MACv -F @MACa -s @IPr -T @MACv -d @IPv

où :

@MACr : adresse MAC de la passerelle (machine source du paquet ethernet)

@MACv : adresse MAC de la victime (machine destination du paquet ethernet)

adresse MAC de la victime (adresse ethernet récepteur du paquet arp)

@MACa : adresse MAC de l'attaquant (adresse ethernet émetteur du paquet arp)

@IPr : adresse IP de la passerelle (adresse ip émetteur du paquet arp)

@IPv : adresse IP de la victime (adresse ip récepteur du paquet arp)

=> Etudiez les trames capturées

4.3 Analyse des dégats...

Ce type d'attaque ne donne des résultats que sur les systèmes

d'exploitation n'ayant pas corrigé cette faille de sécurité...=> Etudiez le cache arp de la victime après l'attaque

=> Vérifiez si les paquets destinés à la passerelle (par exemple avec ping) arrivent bien directement à la passerelle et non à l'attaquant

=> Conclure.